Depuis vingt ans, on empile les firewalls comme des stickers sur une valise. Et pourtant, les attaques passent encore. Le problème n’a jamais été le manque d’équipements : c’est l’absence de logique dans la manière de les relier.

Entre les réseaux IT et OT, la plupart des entreprises bricolent une interconnexion “provisoire” qui finit par durer dix ans. Des VLAN posés à la va-vite, des sous-réseaux mal bornés, des passerelles qui font à la fois NAT, DHCP et prière du soir. Résultat : dès qu’un poste du bureau chope une infection, l’automate du fond d’atelier la reçoit en cadeau.

Le cœur du sujet n’est pas le matériel, mais l’architecture.

Dans un environnement industriel, on ne parle pas d’un seul réseau : on parle d’un écosystème cloisonné où chaque flux doit avoir une raison d’exister.

C’est cette discipline, pas la technologie, qui fait la différence entre un incident local et une usine à l’arrêt.

La convergence entre l’informatique classique (IT) et les technologies opérationnelles (OT) bouleverse les fondations de la sécurité numérique.

Ce qui relevait autrefois du domaine industriel – automates, capteurs, supervision, contrôle de procédés – est désormais relié en permanence à des réseaux informatiques, parfois jusqu’à Internet.

L’efficacité a gagné du terrain, mais la sécurité en a perdu.

Chaque passerelle ouverte entre le monde de la bureautique et celui des systèmes industriels devient une porte potentielle vers la panne, le sabotage ou la paralysie.

Ce n’est plus de la théorie : les incidents se multiplient, les vulnérabilités explosent, et les frontières entre IT et OT ne sont plus que des lignes virtuelles sur un schéma d’architecture.

1-7 – L’OSI comme colonne vertébrale de la sécurité IT/OT

L’OSI n’est pas qu’un modèle académique : c’est la colonne vertébrale de toute l’informatique, un schéma immuable que beaucoup de techniciens, d’admins ou même d’ingénieurs oublient trop souvent.

C’est pourtant là que tout commence — et que tout se casse.

Les problèmes apparaissent toujours en bas, sur les couches physiques et logiques.

On teste, on trouve, on corrige, couche par couche.

Aucune ne fonctionne sans celles du dessous, et c’est précisément ce qui rend la sécurité IT/OT si complexe : chaque niveau dépend de la rigueur du précédent.

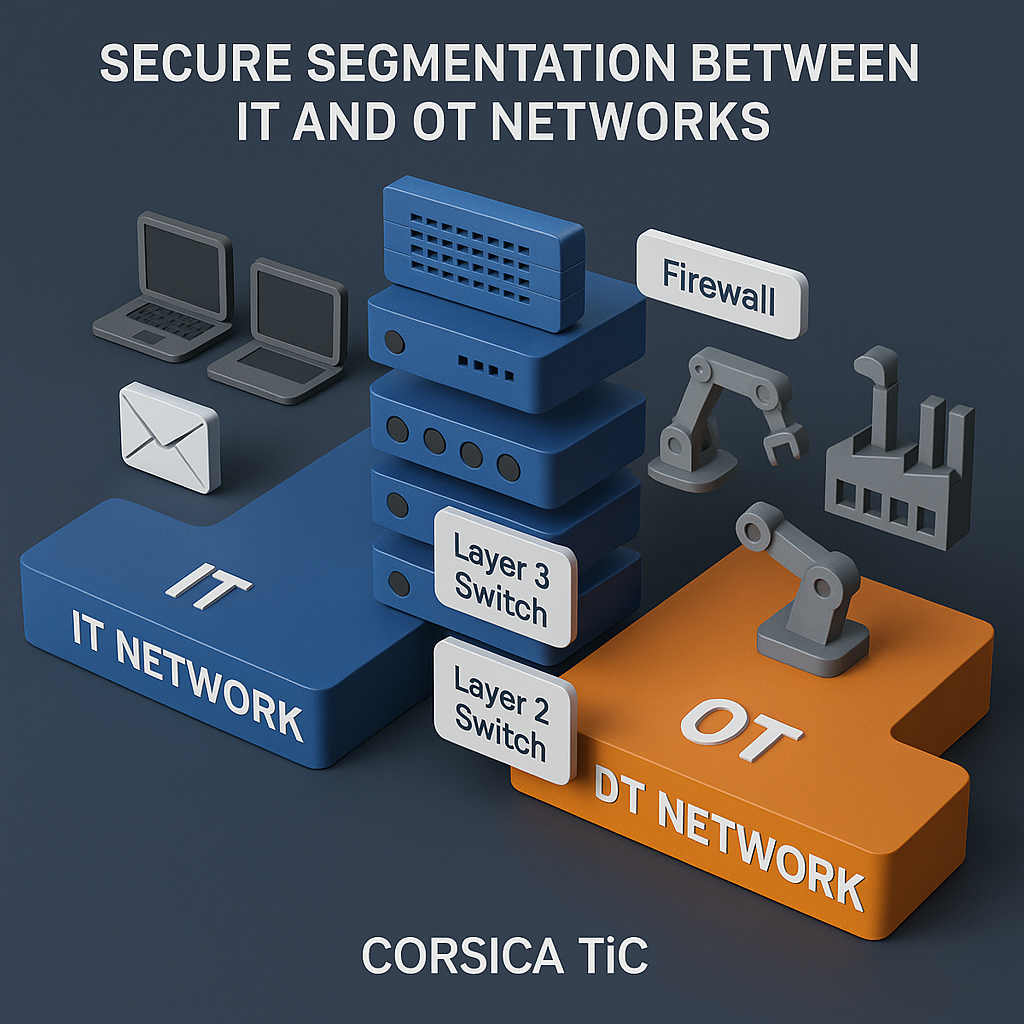

Une architecture IT/OT robuste ne se résume pas à des VLAN ou à des firewalls.

Elle repose sur la cohérence des sept couches, du cuivre à la conscience humaine.

Ignorer une seule d’entre elles, c’est fragiliser l’ensemble.

1 – Le câblage, base physique de la séparation IT/OT

Tout commence ici, dans le cuivre, la fibre et les baies de brassage.

Si cette couche est confuse, tout le reste ne sert à rien.

On ne sécurise pas un réseau industriel en empilant des VLANs ou des règles de firewall ; on le sécurise en ne mélangeant pas les câbles.

Un réseau OT ne doit jamais partager le même plan de câblage que l’IT.

Les automates, les capteurs, les IHM et les stations de supervision doivent être raccordés sur des switches dédiés, idéalement sur des baies physiques distinctes, voire dans des armoires verrouillées.

Le brassage croisé, c’est pratique pour le gain de place, mais c’est aussi le meilleur moyen d’ouvrir une autoroute invisible entre un poste bureautique et une machine de production.

Côté matériel, la logique est simple :

– baies séparées, alimentation indépendante, switching dédié ;

– pas de mutualisation d’équipements, même « managée » ;

– les fibres de jonction passent par une zone neutre contrôlée (DMZ industrielle ou sous-réseau tampon).

Les connexions physiques sont la première frontière : si elles sont nettes, le reste devient clair.

Mais dès qu’on laisse traîner un patch partagé ou un switch commun, toute segmentation logique s’effondre.

Le câble, c’est le socle. Et un socle mélangé ne tiendra jamais un système critique.

2 – Arrêter de croire qu’un VLAN suffit

On adore le VLAN. C’est propre, ça fait pro, et ça donne l’impression qu’on maîtrise son réseau.

Sauf qu’un VLAN, ce n’est pas une cloison, c’est un ruban adhésif coloré.

Quand tout le monde écoute la même musique sur le même switch, le fait de changer la couleur du câble ne transforme pas la cacophonie en symphonie.

Mettre un VLAN sans comprendre ce qu’il isole, c’est comme installer une porte blindée dans une maison sans mur.

Le VLAN ne protège rien tout seul — il organise, au mieux, le chaos.

Et quand on empile les VLANs sans logique d’ensemble, on finit avec un réseau en patchwork où les paquets se croisent comme dans un rond-point sans priorité.

Le vrai boulot, c’est la segmentation intelligente : physique quand il le faut, logique quand c’est possible, fonctionnelle partout.

On sépare les zones de production, la supervision, la maintenance et le réseau bureautique, même si ça veut dire poser un câble de plus ou ajouter un firewall intermédiaire.

L’idée n’est pas de tout cloisonner pour le plaisir, mais de créer des zones à impact limité.

Une machine compromise dans l’atelier A ne doit pas pouvoir discuter avec un automate de l’atelier B.

Le réseau n’a pas à être homogène ; il doit être prévisible.

3 – Mettre de l’ordre avant de mettre du filtrage

Avant de parler sécurité, il faut parler adressage.

Tant que l’IT et l’OT partagent les mêmes plages IP, aucun firewall au monde ne fera de miracle.

Et là, on descend au plus bas niveau : les couches de bits, les masques, les classes A, B, C, les plages publiques, privées, ou ces APIPA qui traînent comme des parasites de configuration.

Autant de notions fondamentales qu’on ne respecte plus, souvent parce qu’on ne les comprend plus.

Un réseau bien conçu, c’est un réseau où chaque bit sait où il doit aller.

C’est la grammaire du réseau — celle qu’on ne devrait jamais cesser de parler.

Tout commence là, dans la précision des adresses, pas dans la beauté d’une interface d’administration.

On définit un plan clair : plages dédiées, sous-réseaux séparés, DMZ industrielle au milieu.

Chaque lien inter-zone passe par un équipement identifié, journalisé et sous contrôle.

Ce n’est qu’à partir de là qu’on peut filtrer efficacement.

Le schéma idéal, c’est celui-ci :

IT → firewall → DMZ industrielle → firewall → OT.

Pas d’accès direct, pas de flux latéraux.

La DMZ sert de tampon, héberge les serveurs d’historisation, les proxies, les bastions, et permet de tracer chaque traversée de frontière.

3-4 – Des firewalls qui filtrent vraiment

Un firewall entre IT et OT ne sert pas à décorer une DMZ.

C’est la frontière la plus critique du système, celle qui sépare le monde bavard du monde silencieux.

Et dans un environnement industriel, cette frontière ne laisse rien passer sans motif.

Les flux ne vont pas vers Internet : ils descendent.

Les mises à jour, quand elles existent, sont prévues, validées, tracées.

Une machine OT qui parle au monde extérieur sans autorisation, c’est une fuite — pas une exception.

Dans une architecture saine, tout ce qui touche à l’OT est verrouillé par conception :

mises à jour depuis une IP précise, fenêtres planifiées, validation croisée entre le chef d’exploitation et l’administrateur réseau.

Chaque flux est connu, documenté, et surveillé.

Le firewall n’est pas là pour “permettre”, il est là pour refuser tout ce qui n’a pas été explicitement autorisé.

Un “any-any temporaire” est une faute, pas une solution.

Chaque ouverture doit avoir une raison, une durée, et un nom.

Parce que dans un réseau OT, un flux qui n’existe pas sur le papier n’a rien à faire sur le câble.

Et côté IT, la logique est la même : un pare-feu n’est pas un parapluie.

Les accès sortants, les proxys web, les flux vers le cloud doivent être filtrés avec la même rigueur que ceux de l’atelier.

La compromission d’un poste bureautique reste le point d’entrée favori des attaquants ; un filtrage laxiste en IT, c’est une invitation directe vers l’OT.

5-6 – Surveiller, pas espérer

Dans un réseau industriel, les IDS et les NDR ne sont pas un luxe.

Ils permettent de voir ce que les automates échangent, de détecter les anomalies, les broadcasts anormaux, les changements de firmware ou les connexions inattendues.

Mais la supervision, ce n’est pas regarder les voyants clignoter.

C’est anticiper.

La vraie maturité d’une infrastructure se mesure à sa capacité à réagir avant l’incident : seuils d’alerte calibrés, corrélation d’événements, remontées contextualisées et plans d’action déclenchés automatiquement.

Une alarme seule ne sauve rien ; c’est la réaction qui fait la différence entre un simple écart et une crise.

C’est ici qu’on relie les couches logiques aux couches humaines : ce que les capteurs voient, ce que les outils corrèlent et ce que les équipes décident.

Un SOC, un SIEM, une supervision OT dédiée, peu importe le nom : ce qui compte, c’est la visibilité croisée et le retour d’information.

Chaque flux observé doit correspondre à une intention connue. Si une machine parle sans raison, c’est déjà une compromission en devenir.

Un bon indicateur de santé du réseau, c’est sa réactivité : temps de détection, temps de réaction, taux d’alertes injustifiées.

Un réseau qu’on observe, c’est un réseau qu’on comprend.

Et un réseau qu’on comprend, c’est un réseau qui survit.

7 – Rendre les accès humains traçables

La maintenance, c’est l’entrée préférée des attaquants quand on a laissé les portes non tracées. Fini la confiance aveugle : il faut des procédures, des outils et de la discipline.

Première règle : aucun accès direct. Tout accès à l’OT passe par un point contrôlé — bastion / jump-host / PAM — situé idéalement en DMZ. Rien ne va “direct” vers un automate sans passer par la chaîne documentée.

Contrôles techniques minimaux obligatoires :

- PAM (Privileged Access Management) ou coffre de clés : identifiants stockés, accès délivré en mode éphémère (credential vaulting).

- Authentification forte : MFA obligatoire, idéalement certificat + OTP pour les prestataires.

- Just-In-Time (JIT) : comptes privilégiés créés pour la session et détruits ensuite ; pas de comptes permanents “admin”.

- Session recording & audit trail : enregistrement vidéo/tty + logs complets (commandes, transferts de fichiers, durée, IP source).

- Ticketing obligatoire : chaque session doit référencer un ticket (numéro, motif, approbateur, fenêtre horaire). Pas de ticket = pas d’accès.

Processus et gouvernance :

- Double-validation pour les opérations sensibles (chef d’exploitation + admin réseau).

- Fenêtres planifiées pour les mises à jour OT, tests et rollbacks documentés.

- Procédure de break-glass encadrée : accès d’urgence tracé, notifications et revue post-mortem obligatoire.

- Separation of duties : qui crée le ticket ne doit pas être automatiquement celui qui exécute l’opération critique.

Observabilité & forensic readiness :

- Logs horodatés, intègres et centralisés (SIEM/LOG) avec rétention suffisante pour une investigation (politique définie selon criticité).

- Alerting sur anomalies de session : accès hors fenêtre, durée anormale, transferts inhabituels.

- Playbooks d’investigation prêts à l’emploi (qui contacter, mesures d’isolement, sauvegarde des logs).

Contraintes OT (pragmatisme) :

- Si l’équipement ne tolère pas d’agent, on utilise proxy/jump et inspection passive.

- Respecter les fenêtres de production : automatiser tests de rollback et plan de reprise.

- Prévoir un plan de continuité si la centralisation PAM tombe — solution offline sécurisée et auditable.

Mesures et KPI opérationnels :

- Temps moyen d’attribution/révocation d’un accès privilégié.

- % de sessions associées à un ticket valide.

- Nombre d’accès “break-glass” et actions correctives post-revue.

- Taux d’alertes pertinentes vs faux positifs sur sessions.

Culture & formation :

- Formation obligatoire pour les techniciens et prestataires (procédures, journalisation, hygiène des credentials).

- Revue périodique des comptes et des droits (certification des accès).

- Table-top exercises pour la maintenance critique et les incidents : simuler pour que le process soit rodé.

En résumé : traçabilité = prévention + responsabilité.

Si tu ne peux pas prouver qui a fait quoi, tu perds la bataille avant même de l’avoir commencée.

Le bastion, le PAM, le ticketing, l’enregistrement et la revue sont autant de couches qui transforment la maintenance — menace potentielle — en processus maîtrisé.

1-7 – Le vrai plan d’action

Mettre de l’ordre dans le réseau, c’est d’abord écrire.

Un schéma clair, un plan d’adressage, une matrice de flux, des responsabilités définies.

Mais surtout, documenter chaque couche :

- Couche 1 (Physique) : inventaire des baies, brassages séparés, repérage des câbles, photos des armoires et alimentation indépendante.

- Couche 2 (Liaison) : plan de commutation, table MAC, VLAN documentés, et topologie claire des interconnexions.

- Couche 3 (Réseau) : plan d’adressage complet, notation CIDR, distinction IT/OT, plages réservées et routage explicite.

- Couche 4 (Transport) : politiques de ports et de sessions, filtrage “deny all” par défaut, justification de chaque ouverture.

- Couche 5-6 (Session/Présentation) : protocoles métiers autorisés, bastions, supervision des sessions distantes et validation des formats d’échange.

- Couche 7 (Application) : gestion des utilisateurs, des droits, procédures d’accès, et signature humaine sur chaque modification critique.

Chaque niveau doit exister noir sur blanc dans le carnet d’infrastructure IT et OT.

Ce n’est pas un bonus documentaire, c’est un instrument de contrôle.

Ensuite, on isole, on filtre, on mesure, on teste.

Pas de recette miracle, pas de solution clé en main.

Mais un principe simple : chaque paquet doit être attendu.

Tout le reste n’est que confort technique.

1-7 – Conclusion

Sécuriser l’IT/OT, ce n’est pas acheter un boîtier de plus, c’est appliquer ce qu’on vient d’expliquer.

Poser les bases, écrire les flux, contrôler les accès, tracer les actions.

La sécurité industrielle, c’est de la rigueur, pas de la magie.

Chez Corsica TiC, on ne vend pas du matériel, on bâtit des architectures.

On segmente, on câble, on audite, on supervise, on forme.

Chaque couche de l’OSI devient un niveau de défense réel, mesurable, documenté.

Et quand une entreprise reprend la maîtrise de son réseau, elle ne gagne pas seulement en sécurité :

elle regagne sa souveraineté numérique.

Les VLAN, les firewalls et les diodes ne valent rien sans méthode.

Mais avec une architecture pensée, écrite et respectée, ils deviennent ce qu’ils auraient toujours dû être :

des outils au service d’un réseau sous contrôle.

Et si cette fragilité ne s’arrêtait pas aux usines ?

Ce que l’industrie subit à grande échelle, nos maisons commencent à le vivre à petite dose.

Les objets connectés, qu’ils pilotent une vanne hydraulique ou une lampe de salon, reposent sur les mêmes logiques : connectivité, dépendance cloud, et sécurité bancale.

C’est ce que nous verrons dans le prochain volet : le micro-OT domestique, autrement dit la face cachée des jouets et gadgets connectés.

C’est ça, la promesse Corsica TiC : remettre la technique au service de la maîtrise.

Lexique express pour les non-initiés

- IT (Information Technology) : l’informatique “classique” – ordinateurs, serveurs, réseaux, logiciels de gestion, mails, etc.

- OT (Operational Technology) : les systèmes industriels – automates, capteurs, robots, lignes de production, pompes, vannes, etc.

- ICS (Industrial Control Systems) : l’ensemble des technologies qui contrôlent les infrastructures industrielles (OT) : SCADA, PLC, HMI, Modbus, etc.

- SCADA : systèmes de supervision industrielle, capables de piloter à distance des installations (usines, réseaux d’eau, énergie…).