Un incident réseau bloquant, plus de vingt-quatre heures de coupure totale, et une cause aussi simple qu’un routeur réinitialisé exposé en DMZ. Voici l’analyse complète de l’intervention.

Situation initiale

Un nouveau client m’a contacté en urgence après plus de vingt-quatre heures d’interruption totale : plus d’accès Internet, plus de téléphonie, plus aucun service. La box indiquait pourtant une connexion active. Leur prestataire historique ne faisant plus de dépannage, ils m’ont demandé d’intervenir rapidement.

Sur place, l’installation est classique : une box Orange, deux switches, une quinzaine de postes et la téléphonie IP. Malgré la connexion côté box, plus rien ne fonctionne côté LAN.

Analyse du comportement de la box

Première étape : « je me branche sur la baie. J’obtiens une adresse IP, la passerelle répond, mais impossible d’accéder à l’interface de la box. Je débranche donc la box du réseau et je m’y connecte directement. Pour cette connexion l’accès fonctionne et l’adresse IP n’est pas la même que celle observée sur le LAN, ce qui indique clairement qu’un équipement intermédiaire prend le rôle de routeur. »

Identification de l’équipement intermédiaire

Je poursuis l’analyse et retrouve le câble WAN sur un routeur très connu des administrateurs systèmes et réseaux. Le client m’explique qu’ils ont réinitialisé l’appareil la veille pour tenter de résoudre un problème de connexion.

Reprise en main du routeur

Je réalise un hard reset du routeur, puis je m’y connecte avec les identifiants par défaut. Puis je remets une configuration minimale propre.

Je commence par changer le mot de passe, puis je désactive les services inutiles afin de réduire la surface d’exposition. Je vérifie ensuite la configuration DHCP pour m’assurer que le routeur récupérera correctement une adresse depuis la box et ne perturbera pas le plan d’adressage existant. Une fois cette base saine en place, l’équipement est prêt à être réintégré au réseau sans risque immédiat.

Découverte de la configuration DMZ

En vérifiant la box, je comprends ce qui s’est passé : l’ancien administrateur avait configuré une DMZ vers ce routeur, avec attribution automatique d’une adresse IP fixe basée sur son adresse MAC.

Autrement dit, même après une réinitialisation complète, l’appareil récupère automatiquement exactement la même adresse IP.

En revenant avec cette IP exposée et ses identifiants d’usine, le routeur s’est retrouvé immédiatement accessible depuis l’extérieur, devenant une cible idéale pour les tentatives d’intrusion automatisées.

Confirmation de l’exposition réelle

Je laisse la DMZ active quelques minutes pour confirmer. Je redémarre la box, les switches et les postes. Le réseau revient immédiatement, ainsi que la téléphonie.

Pendant que je discute avec le client, je retourne voir les logs du routeur : en vingt minutes, environ trente tentatives de connexion différentes, provenant d’adresses IP variées. Preuve immédiate que l’équipement était exposé.

Remise en sécurité

Je désactive la DMZ, je renforce les mots de passe, et j’applique la même sécurisation au second équipement pour éliminer tout doublon.

L’origine de l’incident était simple : un routeur remis à zéro, exposé en DMZ, avec des identifiants par défaut. Une erreur courante, mais qui offre une porte d’entrée idéale à n’importe quel pirate.

Conclusion Corsica TiC

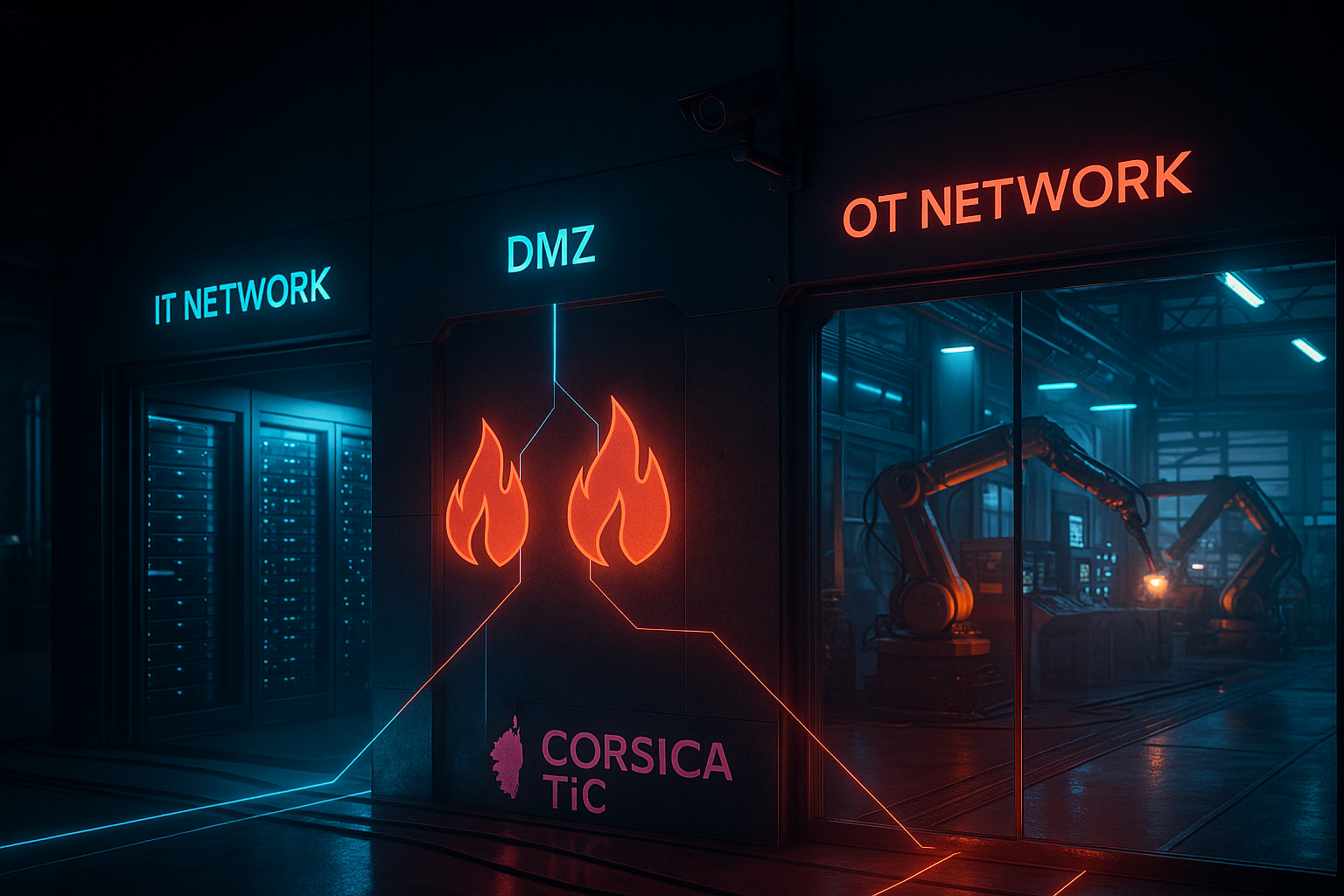

Pour éviter qu’une mauvaise manipulation ne transforme un simple reset en panne générale, Corsica TiC propose une sécurité unifiée : un interlocuteur unique pour l’IT et l’OT, dans une architecture cohérente et maîtrisée de bout en bout.